一、准备工作

这个题目考察的点主要有两个

1、php的部分函数进行代码审计

2、如何构造合适的Poc链子

所以我觉得对于php审计的能力是很重要的,关于开展php代码审计的学习也是刻不容缓。

二、这个题目是怎么做的

我觉得ctf的题目无非分为两个部分

1、明确我们要获取的重要信息(包括但不限于flag在哪个地方)

2、系统可以存在的漏洞是什么要怎么攻破他

①这一个问题,我们在这个题目里进行了fuzz,然后发现里面有flag.php文件,这很显然是我们这个题的主要目的啊

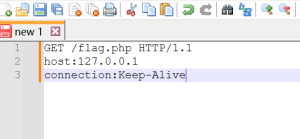

②对于这个问题,我们现在进行代码审计,知道了我们是开启了一个socket链接,也就是一个ssrf的问题,我现在要让服务器访问它本机的目录下的flag.php文件。那就根据php代码的运行构造一个poc

然后根据代码进行一个base64加密,其中connection那个请求头的keep-alive的意思是保持持久的链接。

然后这就是我们的payload。现在有个问题是Port端口号必须是80,是为什么

还有个问题就是我的poc构建出来的链子和别人的一样为什么base64加密之后就完全不一样了。

![[HNCTF 2022 WEEK2]ez_ssrf](http://192.3.30.206/wp-content/uploads/2024/08/chengxuyuan1.jpg)

![[SWPUCTF 2024 秋季新生赛]我没活儿整辣!](http://192.3.30.206/wp-content/uploads/2024/11/芙莉莲3-150x150.jpg)